DarkSide: Chủng ransomware mới đang lây lan nhanh chóng, bước đầu gây thiệt hại hàng triệu USD trên toàn thế giới

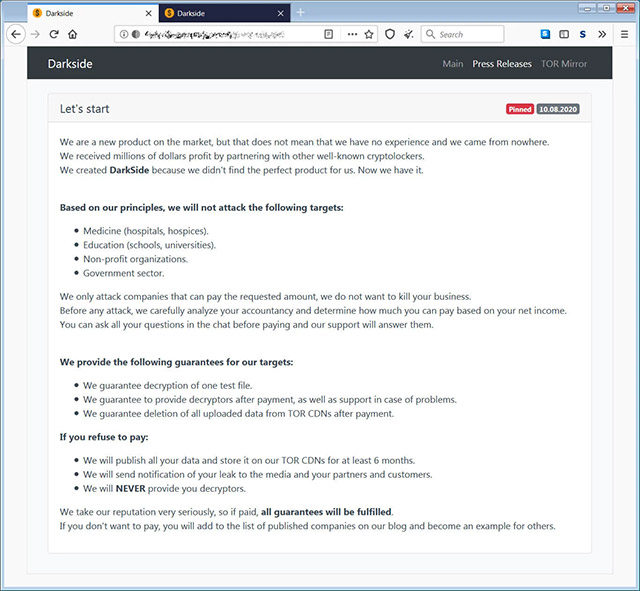

Trong một "thông cáo báo chí" được chính các tác nhân đứng sau vận hành mã độc đưa ra, chúng tuyên bố các chi nhánh phân phối mã độc của mình trên toàn cầu đang “hoạt động tích cực hơn bao giờ hết và đặt mục tiêu kiếm được hàng triệu USD từ tiền chuộc dữ liệu của các doanh nghiệp)". Ngoài ra, những kẻ điều hành DarkSide cũng có kế hoạch hợp tác với các tổ chức đào tiền ảo và nhóm quản lý ransomware khác để tối ưu hóa lợi nhuận.

Nhóm DarkSide tuyên bố sẽ chỉ nhắm mục tiêu vào các công ty lớn, có thể chi trả khoản tiền chuộc mà chúng đưa ra, và không có “hứng thú” với các công ty nhỏ cũng như những tổ chức hoạt động trong một số lĩnh vực sau:

- Y tế (bệnh viện, trung tâm nghiên cứu, chăm sóc sức khỏe).

- Giáo dục (trường học, trung tâm nghiên cứu giáo dục).

- Các tổ chức phi lợi nhuận.

- Tổ chức chính phủ.

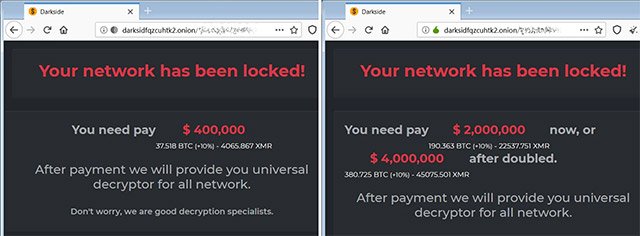

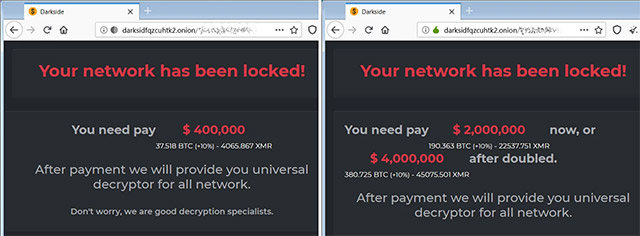

Mực tiền chuộc dữ liệu mã hóa bởi chủng mã độc này dao động từ 200.000 đến 2.000.000 USD trở lên, khá cao so với mức trung bình. Theo ghi nhận, hiện có trường hợp đã chấp nhận trả tới 1 triệu USD tiền chuộc.

Đánh cắp dữ liệu trước khi tiền hành mã hóa

Giống như đa số các cuộc tấn công ransomware điển hình khác, khi DarkSide xâm phạm vào hệ thống mạng, chúng sẽ lan truyền theo chiều ngang cho đến khi nắm quyền truy cập vào tài khoản quản trị viên và bộ điều khiển miền Windows (Windows domain controller). Trong quá trình đó, những kẻ tấn công cũng sẽ tranh thủ thu thập cả những dữ liệu không được bảo mật từ máy chủ của nạn nhân và tải lên thiết bị của chúng.

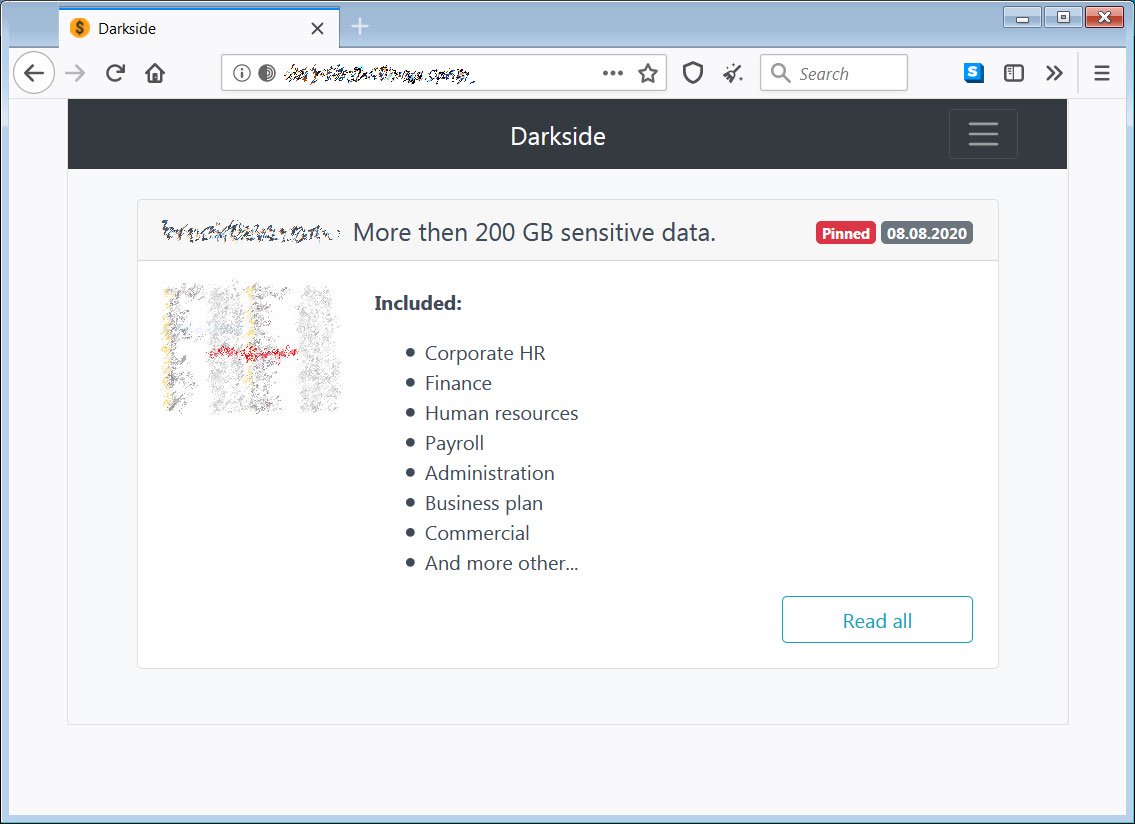

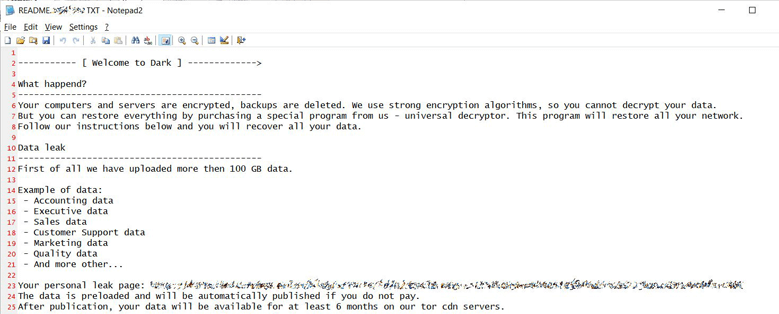

Dữ liệu bị đánh cắp này sau đó được đưa lên các website độc hại và sử dụng như một phần của âm mưu tống tiền, bằng cách liệt kê tên công ty, ngày xâm phạm, số lượng dữ liệu đã đánh cắp, ảnh chụp màn hình của dữ liệu và thông tin về các loại dữ liệu bị đánh cắp.

Nếu nạn nhân không trả tiền, chúng sẽ công bố tất cả dữ liệu trên các website độc hại trong ít nhất 6 tháng. Chiến lược tống tiền này được lên kế hoạch để khiến nạn nhân cảm thấy hoang mang, sợ hãi và trả tiền chuộc ngay cả khi họ có thể tự phục hồi hệ thống của mình từ các bản sao lưu.

Trong trường hợp nếu nạn nhân chấp nhận trả tiền chuộc, nhóm DarkSide tuyên bố rằng chúng sẽ xóa dữ liệu bị đánh cắp khỏi website phát tán của mình.

Những cuộc tấn công tùy chỉnh

Khi thực hiện tấn công, DarkSide sẽ tạo ra một phiên bản ransomware có thể tùy chỉnh dành riêng cho công ty mà chúng nhắm mục tiêu. Khi được thực thi, ransomware sẽ thực hiện lệnh PowerShell xóa các Shadow Volume Copies trên hệ thống để ngăn chặn quá trình khôi phục dữ liệu.

Theo nhà nghiên cứu bảo mật Vitali Kremez của Advanced Intel: Ransomware này sẽ dừng tiến trình của nhiều cơ sở dữ liệu, ứng dụng văn phòng, phần mềm duyệt mail để chuẩn bị cho quá trình mã hóa, nhưng có một số tiến trình sau không bị dừng:

vmcompute.exe

vmms.exe

vmwp.exe

svchost.exe

TeamViewer.exe

explorer.exe

Việc không dừng tiến trình TeamViewer cho thấy rằng kẻ tấn công có thể đang sử dụng nó để truy cập từ xa vào máy tính, điều này không thường thấy trong các cuộc tấn công Ransomware.

Michael Gillespie, người đã phân tích quá trình mã hóa nói với BleepingComputer rằng ransomware đã sử dụng khóa SALSA20 để mã hóa file. Khóa này lại được mã hóa bằng khóa RSA-1024 công khai có trong file thực thi.

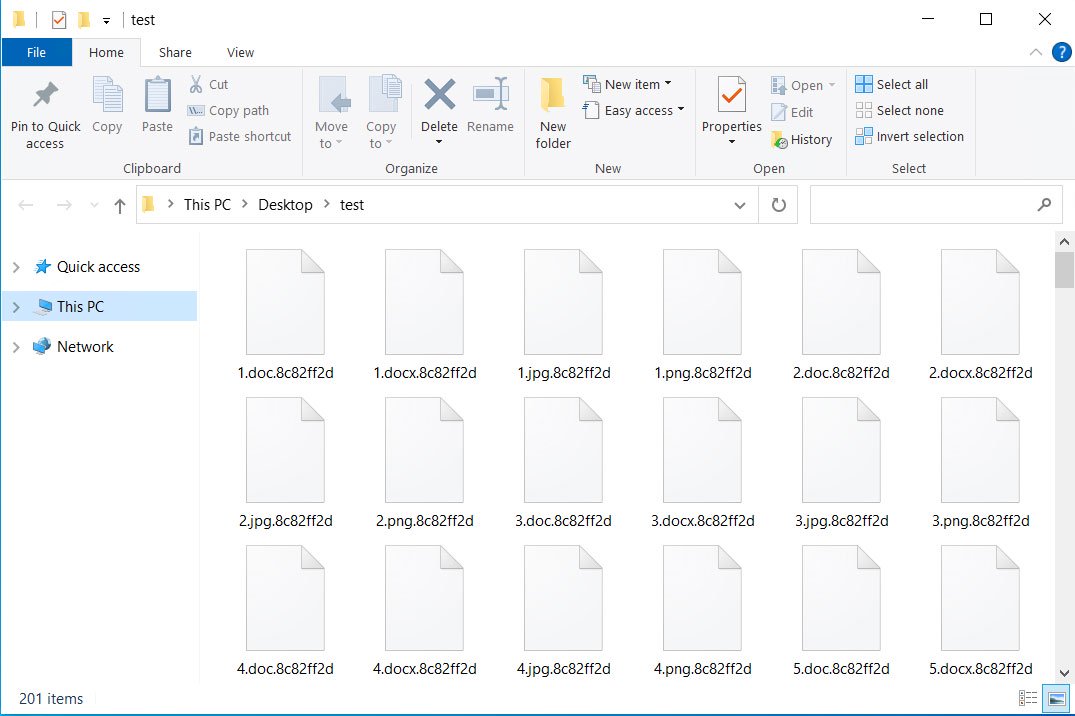

Mỗi nạn nhân sẽ có phần mở rộng file tùy chỉnh, được tạo bằng cách sử dụng checksum tùy chỉnh từ địa chỉ MAC của nạn nhân.

Mỗi file thực thi cũng được tùy chỉnh để thêm vào bản ghi chú có tên "Welcome to Dark" dành riêng cho nạn nhân. Ghi chú này sẽ bao gồm lượng dữ liệu bị đánh cắp, loại dữ liệu và liên kết đến trang web rò rỉ dữ liệu.

Tại thời điểm này, vẫn chưa có cách miễn phí nào để khôi phục file đã bị ransomware DarkSide mã hóa.

Thông tin bổ sung về chủng mã độc này sẽ được Quản Trị Mạng tiếp tục cập nhật trong thời gian tới, mời các bạn chú ý đón đọc.

Tác giả bài viết: Hoàng Nam

Nguồn tin: Sưu tầm: Internet:

Ý kiến bạn đọc

- Đang truy cập6

- Hôm nay2,715

- Tháng hiện tại9,076

- Tổng lượt truy cập3,553,529